L3 Switch 規劃完畢後內部網路都可以正常運作,在來就是要設定Firewall ,這次使用的是Fortigate 60B,有兩個WAN 端口,所以會接上兩條線路。

預計要讓內部用戶可以連線Internet,IT 人員可以遠端RDP 連線至Hyper-v 主機

預設 fortigate 60b 內部管理IP為192.168.1.99

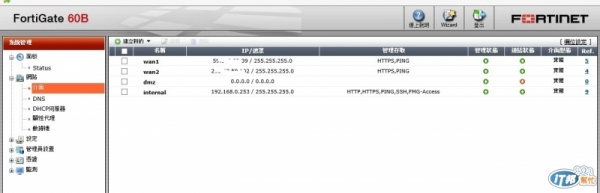

FW LAN IP 設定 :

將PC設定與FW同網段(192.168.1.x)後,利用瀏覽器連線http://192.168.1.99 預設帳號密碼amin/空白

點選 網路 > 介面 > 編輯 Intrenal 後將IP改為192.168.0.253,然後重新連線新的IP就可以了。

設定 WAN 端IP

設定方式也是在網路>介面 > 編輯 WAN1 & WAN2 將ISP 提供的資訊設定上去即可。

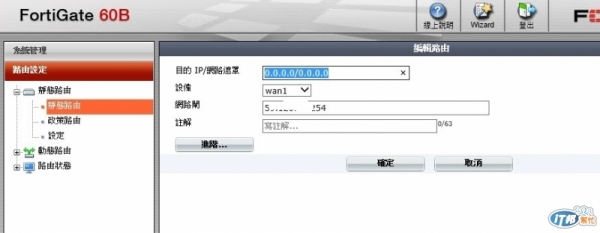

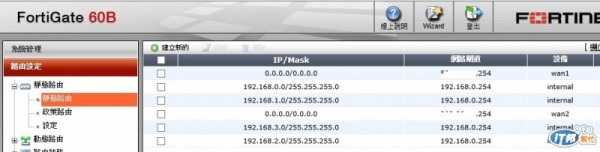

設定路由:

設定6筆靜態路由

其中兩筆是 ISP 線路路由,另外四筆是要讓FW知道要到內部網段要將封包丟到L3 Switch (192.168.0.254)

ISP 路由設定 > 靜態路由 > 新增

內部路由新增

設定完畢

設定兩條內部 TO Internet Policy

主要是讓內部可以連線網際網路

在規則 > 防火牆策略 新增 內到 > wan1 (wan2)

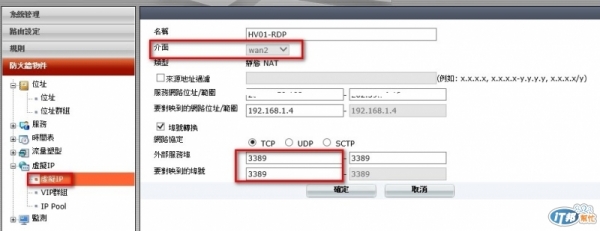

設定Port Forward RDP 服務:

主要是讓IT可以由遠端連線到內部Hyper-v 主機,在FG60B 就是需要設定虛擬IP對應

在防火牆規則 > 虛擬IP 來設定

輸入名稱及介面(此示範事由WAN2 連線近來) 名稱: HV01-RDP

服務網路位址 : 輸入外部連線IP

對映網路位址 : Hyper-v 主機內部IP

勾選 [埠號轉換]

並輸入 port 號 : 3389

設定policy

來源介面=> WAN2

目的介面=>Internal

目的位址=> 前面設定的虛擬IP對映名稱HV01-RDP

服務 : RDP

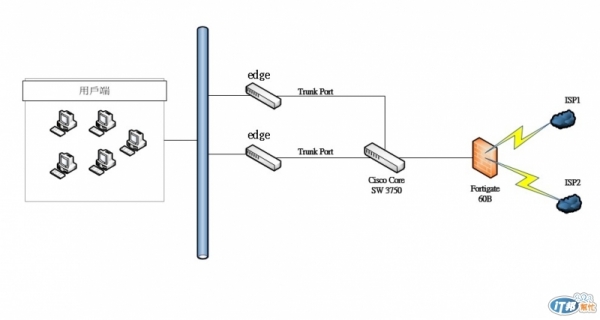

所以目前的架構圖會是

以上利用兩篇的分享,簡單設定讓內部不同網段之間可以透過L3來互通,最後讓內部用戶能過透過Firewall 連上Internet

接下來就會是一些服務建置的介紹囉。

本文同步發表於MIS的背影 http://blog.pmail.idv.tw/?p=10140